|

- UID

- 871057

- 性别

- 男

|

[导读] 探究汽车内电子元件的弱点是件风险很大的任务,一方面,汽车产业到目前为止并没有真正经历过因为骇客攻击而导致的悲剧,谈起这个似乎有“制造恐慌”之嫌;另一方面,汽车安全对这个产业界的大多数人──包括芯片供应商、模组开发商,以及当然,汽车厂商──来说,是相对仍新的议题。

关键词:汽车安全车载网络恩智浦微控制器

探究汽车内电子元件的弱点是件风险很大的任务,一方面,汽车产业到目前为止并没有真正经历过因为骇客攻击而导致的悲剧,谈起这个似乎有“制造恐慌”之嫌;另一方面,汽车安全对这个产业界的大多数人──包括芯片供应商、模组开发商,以及当然,汽车厂商──来说,是相对仍新的议题。

汽车的可靠性在供应商们心目中一直都很高,因此其安全性也不被注意了好一段时间;而几十年来,汽车与外界的连结性并没有像现在如此之高。但在过去几年,汽车产业的心态开始出现变化;如恩智浦半导体(NXP)汽车系统与应用部门工程主管Dirk Besenbruch所言,一篇在2011年出炉的《汽车攻击面的综合实验性分析》报告成了转捩点。【参考:你的汽车有可能被骇客攻击吗?】

需要澄清的是,产业界并没有忽略连网汽车可能面临的面临风险,他们也没有停滞不前。在飞思卡尔半导体(Freescale)负责32位车用SoC开发的 Richard Soja表示,包括BMW与Audi在内的数家汽车厂商,合作开发了一个名为 SHE (Secure Hardware Extension,安全硬件扩充)的规格,旨在为汽车内不同模组间的安全通讯提供协议。

此外Soja指出,也有些厂商正在合作一项由欧盟赞助的计画“EVITA (E-Safety Vehicle Intrusion Protected Applications)”,目标是拟定一套準则,让制造商能因应各项安全功能;该计画已经在2011年底结案。不过,有鑑于汽车产业较长的产品开发时程(约五年),要看到配备全新安全功能的车辆上路,可能还需要等上一段时间。

无论如何,汽车安全对半导体厂商来说是一个新商机,让他们得以展现安全技术方面的长才,为汽车添加安全元素,甚至说服汽车制造商以全新开发的安全SoC取代现有的车用微控制器(MCU)。

如恩智浦很早就意识到,汽车安全能获益于该公司开发“安全元素”──已经成功佈署于上百万张智慧卡中──的经验与专长;Besenbruch表示,恩智浦的汽车安全解决方案,利用了经过“现场实证”的智慧卡技术,并提供独立的安全性元素。

恩智浦的方案与部分竞争对手,例如英飞凌(Infineon)的策略显然不同,英飞凌正在重新设计整个MCU架构,以打造嵌入式安全模组;虽然嵌入式安全模组对高阶车款来说会是不错的方案,不过Besenbruch认为,改变整个微控制器架构意味着被某种特定的MCU锁定。

而恩智浦则是标榜其独立安全性元素解决方案的弹性;考量到汽车产业的产品週期以及对可靠性的需求,恩智浦认为其弹性解决方案能为汽车厂商带来更多选择,在更短的时间内针对特定骇客攻击模式着手推出保护方法。

但现实状况是,当汽车可能拥有许多弱点,可能必须针对每个部位提供不同等级的安全性技术等级。Besenbruch表示,提升安全性以防止人为操控车内网路是很重要的,可是:“你必须谨慎观察你所需要保护的东西。”他解释,强化安全性并不该影响到汽车性能,你不会希望为了汽车系统需要经过验证,而使得煞车时间延迟。

Besenbruch指出,正确的解决方案应该要与现有的架构和系统相容:“目前的硬件平台与软件元素需要的修改应该尽可能最少。”在此前提下,恩智浦的提案是藉由“整合一个仅允许经授权写入/读取的安全存储器区域”来保护“现有与未来的系统”。

恩智浦相信,将一个称为“信任锚(trust anchor)”的可信赖元素整合至安全性相关电子控制单元(ECU),能实现资料的保护。所谓的“信任锚”,也就是安全微控制器,并非是新的概念,已经应用在信用卡与手机的SIM卡中,恩智浦正是该领域的技术供应商之一。

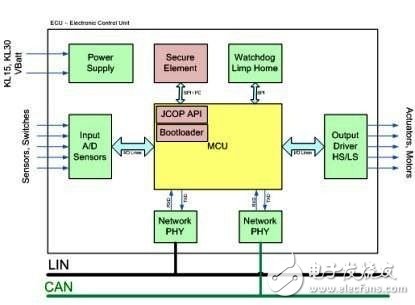

ECU架构内的安全元素 (NXP提供)

今日的安全性处理器包含了安全存储器区块、加密协同处理器,能管理认证、私人金钥(private keys),并产生公共金钥(public keys)。透过将该种安全性处理器(例如以恩智浦A700x产品系列为基础──已经出现在其他需求安全性的工业应用中)添加至ECU,结合现有的车用微控制器,恩智浦可提供的安全性相关功能包括:

˙安全闸道器防火墙,相关通讯必须经过授权才能通过相关的子汇流排;

˙安全性储存,以避免错误的日志或是里程数;需要通过授权才能写入;

˙安全开机(boot),这可以确保个别ECU的软件未被攻击;

˙更换电子零件时的认证,只有通过授权的ECU能被导入车用网路;

˙经由受保护连结注册外部服务,此安全性元素能提供VPN与HTTPS资料连结。

当然,为了决定是那一个ECU需要配备“信任锚”,得先定义有哪些汽车功能与应用程式需要确保不受骇客攻击。根据Besenbruch表示,汽车可能遭遇的骇客攻击,包括里程数被窜改、未经授权的定位,或是因为MP3档案内的恶意程式导致车用电话透过蓝牙被窃听,以及透过操控ECU软件使得芯片设定被更动。

根据那些容易受到攻击之功能在车内网路上的位置,Besenbruch表示,安全元素应该在本地提供保护功能:“透过储存、呼叫或是授权ECU主微控制器所使用的资料,或是保护与其他ECU的连结。”此外:“能避免软件受到人为操控的安全开机演算法,应该所有案例都需要。”

Besenbruch 特别指出,还有另一个与汽车安全有关的角度是不应该被忽略的,那就是供应链可能产生的弱点。在模组制造过程中保护所安装ECU金钥与机密至关重要,汽车制造商必须指定那些伙伴负责安装安全元素、谁负责安装ECU内的金钥,以及在供应链中的每个阶段任务分配是如何被管理。

在这方面,恩智浦表示,该公司在金融应用领域与银行、信用卡供应链的工作程序经验,也能应用于汽车制造领域。

|

|