|

- UID

- 1029342

- 性别

- 男

|

随着信息安全意识的提升,越来越多的信息系统前端均部署有防火墙,系统管理员根据业务需求将内部必要的服务端口通过端口映射等手段映射到公网中,如默认web服务端口80、MSSQL数据库服务端口1433等。通过部署防火墙可以将信息系统内部区域与公网逻辑隔离开来,利用相关的策略有效避免或减轻来自外部的攻击。

对于渗透测试者来说,如何绕过防火墙的阻挡在内网展开渗透测试成为亟需解决的问题,本文介绍了在夺取映射到外网的内网服务器权限后,如何利用socks代理反弹获得内网访问权限。

1.

sSocks

sSocks是一个socks代理工具套装,可用来开启socks代理服务,支持socks5验证,支持IPV6和UDP,并提供反向socks代理服务,即将远程计算机作为socks代理服务端,反弹回本地,极大方便内网的渗透测试,其最新版为0.0.13,可在以下链接处下载。

http://sourceforge.net/projects/ssocks/

下载解压后,执行命令编译。

./configure && make

编译完成,进入src目录,会发现有nsocks、ssocksd、ssocks、rcsocks,其功能说明介绍如下:

程序 功能

nsocks 类似通过Socks5代理后的netcat,可用来测试socks server

ssocksd 用来开启Socks5代理服务

ssocks 本地启用Socks5服务,并反弹到另一IP地址

rcsocks 接收反弹过来的Socks5服务,并转向另一端口

2.模拟网络环境说明

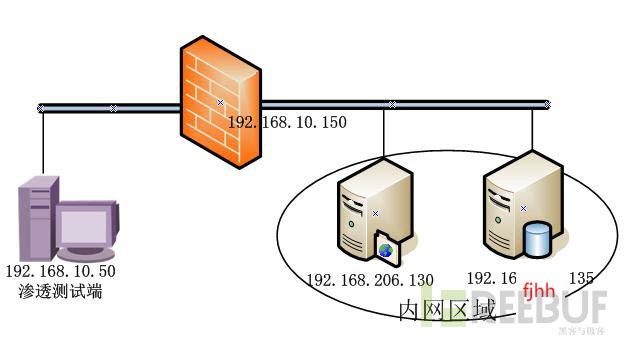

本文模拟的网络环境见下图1,渗透测试端IP为192.168.10.50,内网区域IP段192.168.206.0/24,内网区域能正常访问192.168.10.0/24,现假设已获得192.168.206.130权限。

3.实施Socks代理反弹 |

|